Kybernetická bezpečnost ve veřejné správě po 1. 1. 2015

Asi nikoho nepřekvapí, že každé dveře jsou opatřeny zámkem, že chráníme mřížemi důležité prostory, že používáme bezpečnostní kamery a moderní technologie k predikci a detekci ohrožení majetku, života, či zdraví. Svět informačních technologií rovněž zahrnuje aktiva, která je nutné spravovat, řídit a chránit, na kterých závisí chod státních organizací, složek IZS a státu. Analogie mezi naší každodenní realitou a IT prostředím je tedy více než zřejmá.

Úroveň ICT se v jednotlivých státních organizacích významně liší, protože neexistovala norma, která by nastavila jasný rámec s vymezením oblasti působnosti, zodpovědnosti a pravidel ve formě zákona. Ano, existují metodiky, best practice, normy a předpisy, které se zabývají tím, jak má být IT řízeno, jak řídit IT procesy, jak nastavit bezpečnostní politiku organizace. Jistě pro řídící pracovníky nejsou neznámé pojmy jako ITIL, COBIT, CRAMM, ISO/IEC 27001, ISO/IEC 27002. Nicméně doposud vždy záleželo na přístupu každého manažera, případně na tom, jakou politiku organizace byl zavázán dodržovat a prosazovat. Z pohledu bezpečnosti se ve veřejné správě řešilo připojení do internetu, přičemž vnitřní síť organizace se považovala za a priori bezpečnou. Lokální sítě organizací tedy zpravidla nejsou vybaveny nástroji:

- které jsou schopny zjistit anomálie v tomto segmentu – tedy stavy, kdy se zařízení chová jinak než by mělo (zjednodušeně je typickým příkladem neuvědomělé rozesílání spamů, kdy se „nevědoucí“ odesílatel = jeho infikovaný počítač (přesněji emailový server) může dostat na tzv. Blacklist, což znamená, že jeho emaily budou blokovány),

- které umožňují předcházet bezpečnostním a provozním hrozbám (odrážet snahy např. o infikování počítačů),

- které jsou schopny reagovat na incidenty (již nakažený počítač, např. připojením na letišti) a

- které umožní zajistit kontinuitu a obnovu jejich klíčových procesů a činností na předem stanovené minimální úrovni, v případě jejich narušení nebo ztráty (politiky ochrany a systém zálohování). Rovněž přístup k bezpečnostní politice (ISMS ISO/IEC 27001), pokud byla nějaká stanovena, doposud nebyl jednotný.

Vytvoření a vedení interních směrnic, vedení evidencí, definování aktiv, hrozeb a zranitelností, pravidelné vyhodnocování bezpečnostních incidentů a přijímání nápravných opatření, to vše nemělo pevně stanovený zákonný rámec.

Od 1. 1. 2015 je v účinnosti Zákon o kybernetické bezpečnosti (zákon 181/2014 Sb. – dále ZoKB), ke kterému jsou vydány i prováděcí předpisy. Nyní je tedy platná dlouho očekávaná norma, která jasně vymezuje oblast působnosti, zodpovědnosti a pravidel ve formě zákona.

Cesta k nutnému zabezpečení a řízení IT sestává z postupných kroků:

- roztřídíme (kategorizujeme) a zdokumentujeme naše IT vybavení (HW, SW),

- zdokumentujeme uživatele a vymezíme jejich práva přístupu do počítačové sítě a k aplikacím,

- definujeme a nastavíme obecná pravidla, kterými chceme omezit/řídit přístup do naší vnitřní sítě,

- vyřešíme zabezpečení uživatelských zařízení (notebooky a PC) za pomoci antivirových nástrojů,

- zajistíme naše data před zcizením, či zneužitím (DLP – Data Leak Prevention),

- stanovíme bezpečnou hranici mezi naší vnitřní sítí (LAN – Local Area Network) a vnějším světem (internet),

- zajistíme ochranu takto vymezené hranice (firewall),

- ujasníme si, jaká síťová zařízení (firewall, switch, router) chceme sledovat a řídit a jak chceme výstupy vizualizovat a uchovávat,

- zamyslíme se nad tím, které činnosti z výše uvedených lze zjednodušit či automatizovat.

Jedině tak je možné naplnit literu ZoKB a současně úspěšně čelit kybernetickým hrozbám.

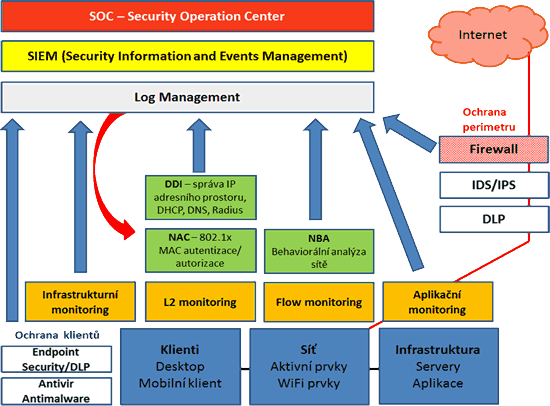

Komplexní zabezpečení není jen ochrana zvenčí, nebo zevnitř (a ta je především ve státní správě mnohem důležitější), nebo snad nákup drahé technologie a její zapojení do systému. Bezpečnost musí být realizována na základě komplexního přístupu, dle jednotlivých postupů a metodik. Pro státní správu nyní platí primární metodika a tou je Zákon o kybernetické bezpečnosti a jeho prováděcí vyhláška. Jak vybudovat bezpečné IT od základů znázorňuje obrázek níže, a zahrnuje komplexní ochranu počítačové sítě organizace, prostřednictvím současných technologií. Pro menší organizace je možné využívat pouze základní prvky konceptu, složitější a větší sítě, či sítě napojené, spolupracující s nebo přímo sítě kritické infrastruktury by se pak měly dodržet všechny zmiňované prvky.

- Legenda

-

- ITIL – Information Technology Infrastructure Library – soubor praxí prověřených konceptů a postupů, které umožňují lépe plánovat, využívat a zkvalitňovat využití informačních technologií. Je určen zejména pro IT management.

- COBIT – Control Objectives for Information and related Technology – soubor praktik, které by měly umožnit dosažení strategických cílů organizace díky efektivnímu využití dostupných zdrojů a minimalizaci IT rizik. Je určen zejména pro TOP management.

- CRAMM – CCTA Risk Analysis and Management Method – metodika pro analýzu rizik IS.

- ISO/IEC 27001 – je mezinárodně platný standard, který definuje požadavky na systém managementu bezpečnosti informací (ISMS).

- ISO/IEC 27002 – doporučovaná opatření nutná pro ISMS.

- CERIT – Centre for Education, Reasearch and Innovation in ICT – centrum vzdělávání, výzkumu a inovací v ICT.

Tento koncept v sobě odráží jak požadavky ze strany ZoKB, tak i zkušenosti v českém prostředí. Byl vypracován skupinou odborníků, kteří jsou součástí klastru, tedy seskupení společností, které se problematice kybernetické bezpečnosti věnují na vysoké odborné úrovni. Network Security Monitoring Cluster, jak se klastr nazývá (dále jen NSMC), sídlí v Jihomoravském kraji a jeho členové jsou české společnosti s vysokou přidanou hodnotou. Klastr úzce spolupracuje také s akademickou sférou.

Akademická sféra v ČR má obrovský potenciál. Proto NSMC spolupracuje v oblasti aplikačního výzkumu např. s MU (CERIT), ČVUT, VUT. V sídle CERIT Science Park (MU) se buduje kybernetický polygon, ve kterém bude možné simulovat kybernetické útoky. Jelikož kybernetický prostor přesahuje hranice ČR, logicky i spolupráce v této oblasti má nadnárodní charakter. Proto jsou např. vedena jednání s izraelskou firmou CyberGym, která byla založena před rokem největší izraelskou energetickou společností a nyní expanduje do celého světa. Ve speciálním školicím středisku v izraelské Hadeře učí bývalí zaměstnanci izraelské národní bezpečnostní služby NISA chránit před kybernetickými útoky strategické cíle, jako jsou např. elektrárny. V simulaci takové kybernetické války formou hry jsou hackeři v roli útočníků a proti nim stojí tým, který se jim snaží ubránit. Tento koncept je naprosto unikátní a právě kybernetický polygon na MU logicky nabízí podobné uplatnění.

Problematika kybernetické bezpečnosti je ve státní správě daná zákonem. Neznamená to však, že co je dané zákonem, je realizováno tím správným způsobem. Bohužel vzdělávání v této oblasti se v České republice teprve rodí. Až v posledních letech se otevírají nové obory, pro kybernetické bezpečností manažery, poptávka ze strany praxe je však mnohem větší. Vzdělání by mělo být prvním krokem, před zaváděním konceptů, sepisováním politik a nákupem vysoce specializovaných zařízení. Proto NSMC v oblasti vzdělávání nabízí unikátní koncept školení formou vzdělávacího modulu Kybernetická bezpečnost. Osnovy jsou sestaveny právě s ohledem na ZoKB a odráží současné požadavky na zabezpečení sítí. Školení je určeno především manažerům na výkonných pozicích a jeho účelem je zajistit, aby byli IT oddělení organizace nejen nadřízenými, ale i dobrými partnery.